|

|

SAT.1 AKTE 08: Bluetooth security, KeyKatcher and Tracking Dots

(no english text available) |

| |

|

Bluetooth Geräte können ein Sicherheits-Risiko sein. Bestimmte Geräte erlauben einen unbemerkten Zugriff auf Funktionen. So lässt sich z.B. ein Bluetooth-Headset einfach anschalten. Was in der Umgebung gesprochen wird, lässt sich so mithören. Mit Marc Rosenthal von der AKTE Redaktion habe ich den Test gemacht. Ist es möglich Bluetooth Headsets anzuzapfen und Gespräche mitzuhören? Was kann man über die Bluetooth Kennung über das Gerät sagen? Auch dabei: KeyKatcher und Tracking Dots. |

| |

|

| |

|

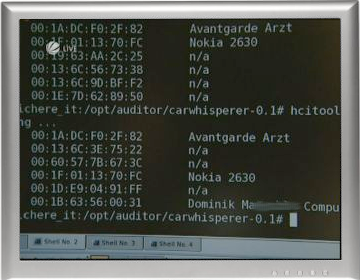

Vorgehensweise: Um BT Headsets anzuzapfen, ist es notwendig die MAC Adresse des Gerätes zu kennen oder ein Headset zu finden, welches sich im Kopplungsmodus befindet. BT Freisprechanlagen in bestimmten Autos sind in permanentem Kopplungsmodus. Wir entschließen uns, mit dem Auto durch München zu fahren und danach an einer belebten Straße die Umgebung zu scannen. |

| |

Ergebnis: Es dauert einige Zeit, aber dann haben wir Glück und höhren in ein fremdes Fahrzeug hinein. Der Fahrer gibt eine Wegbeschreibung an jemand anderen. Leider konnten wir nicht herausfinden, wer das war.

Auf der Leopoldstraße suchen wir dann nach BT Geräten. Schon nach kurzer Zeit ist ein Computer gefunden. Anhand der MAC Adresse ist schnell klar, daß es sich um einen Apple handelt. Da zusätzlich noch ein Time Capsule auftaucht, ist auch schnell klar, daß es sich um das neueste Betriebssystem handelt und weil der Rechner auch noch nach dem Namen des Besitzers genannt wurde, können wir diesen auch ausfindig machen. Es handelt sich um einen Rechtsanwalt, der daraufhin auch gleich BT abschaltet. Der Vollständigkeit halber sei aber noch gesagt, daß ein Zugriff auf seine (Mandanten-)Daten nicht möglich war.

Zurück auf der Straße finden wir ein "Paarungswilliges" Headset und schneiden das Gespräch eines Pärchens in einem Cafe mit, das wir auch finden und ansprechen.

Bei einer Werbeagentur prüfen wir die IT-Infrastruktur und bringen in einem unbeobachteten Moment einen Hardware-KeyKatcher an. Wir bitten den Geschäftsführer nun, eine Mail zu senden und können anschließend sein Passwort vom KeyKatcher auslesen. Auch hier war sicherlich alles sauber installiert und konfiguriert. Gegen einen Hardware-KeyKatcher kann man sich halt schlichtweg nicht wehren. |

| |

|

| |

|

Fazit: Auch wenn wir tausende BT Geräte finden konnten, das Aufkoppeln und Mithöhren war reine Glückssache. Die meisten Geräte sind dagegen mittlerweile geschützt. Allerdings ist es auffällig, wie viele Menschen BT sichtbar angeschaltet haben. Über die mitgelesenen Parameter wie MAC Adresse und Namen konnten wir über sehr viele Geräte doch sehr genaue Angaben über Ausstattung und ungefähren Standort machen. |

| |

|

Tipp: Schalten Sie Ihr BT aus, wenn Sie es nicht brauchen. Brauchen Sie BT permanent an, dann schalten Sie es zumindest in den "unsichtbaren" Modus. So ist es durch einfaches Scannen nicht möglich, Ihr Gerät zu orten und schlimmstenfalls anzuzapfen. |

| |

|